Xshell 是一个强大的安全终端模拟软件,它支持SSH1, SSH2, 以及Microsoft Windows 平台的TELNET 协议。Xshell 通过互联网到远程主机的安全连接以及它创新性的设计和特色帮助用户在复杂的网络环境中享受他们的工作。

Xftp是一种灵活且轻量级的SFTP/FTP客户端,用于需要安全地通过网络传输文件的用户。文件传输被简化,使用拖拽、直接编辑和增强的同步,这些特性在直观的标签界面中被封装。

Xshell & Xftp 显示评估期已过,怎么解决?

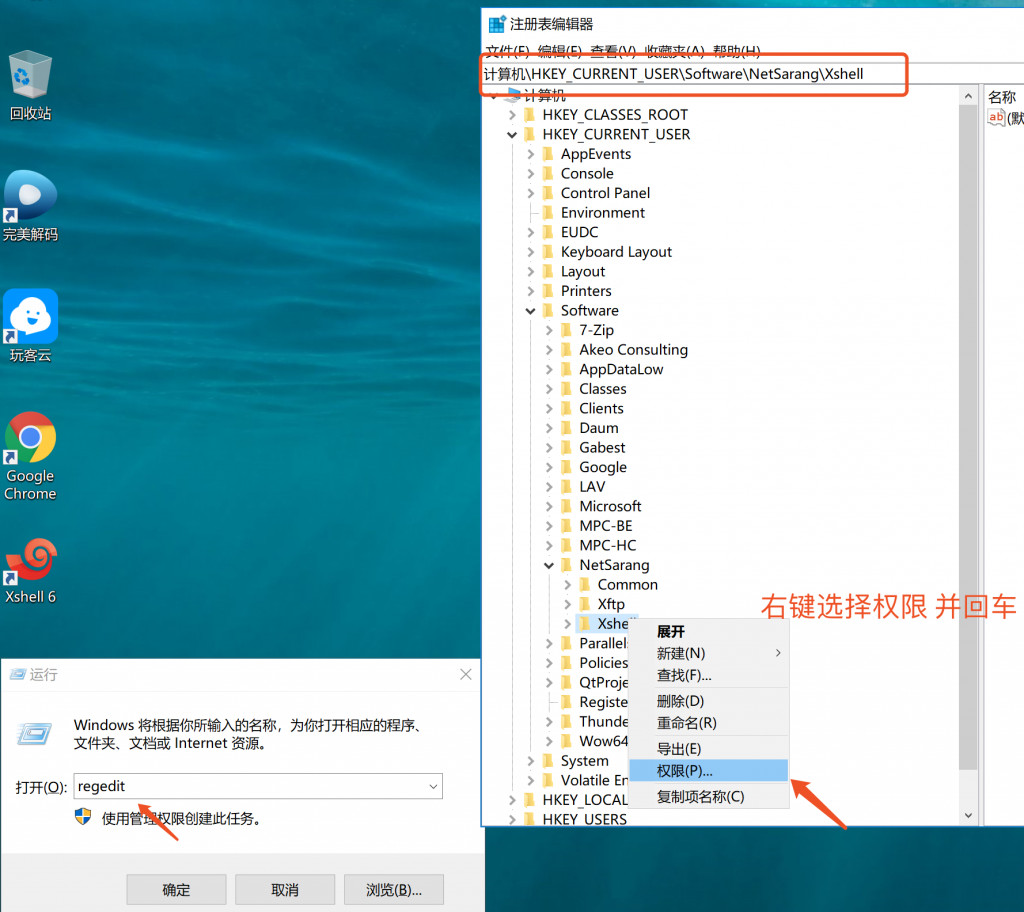

一、 卸载所有版本的Xshell,Xmanager,Xftp,Xldp和Netsarang产品,并从注册表中删除 NetSarang 目录 (HKEY_CURRENT_USER\Software\NetSarang)。

二、下载 Xshell 6 & Xftp 6

下载方式

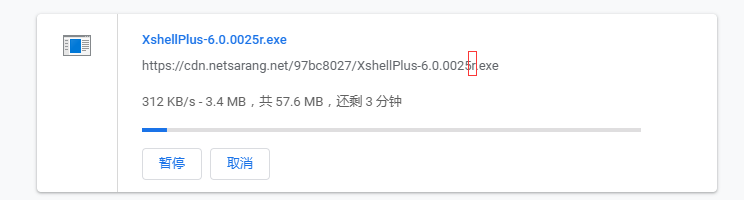

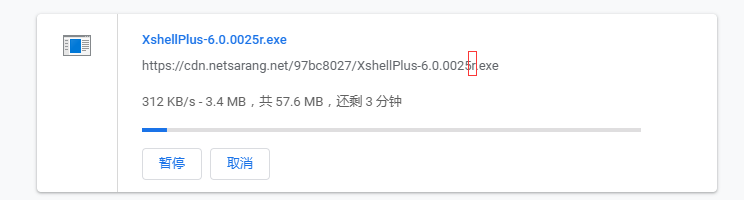

在 http://www.netsarang.com/download/main.html 选择下载评估版,收到下载地址后将下载地址加上r。

例如 https://cdn.netsarang.net/f8a8d224/XmanagerPowerSuite-6.0.0009.exe ,

改为 https://cdn.netsarang.net/f8a8d224/XmanagerPowerSuite-6.0.0009r.exe 。

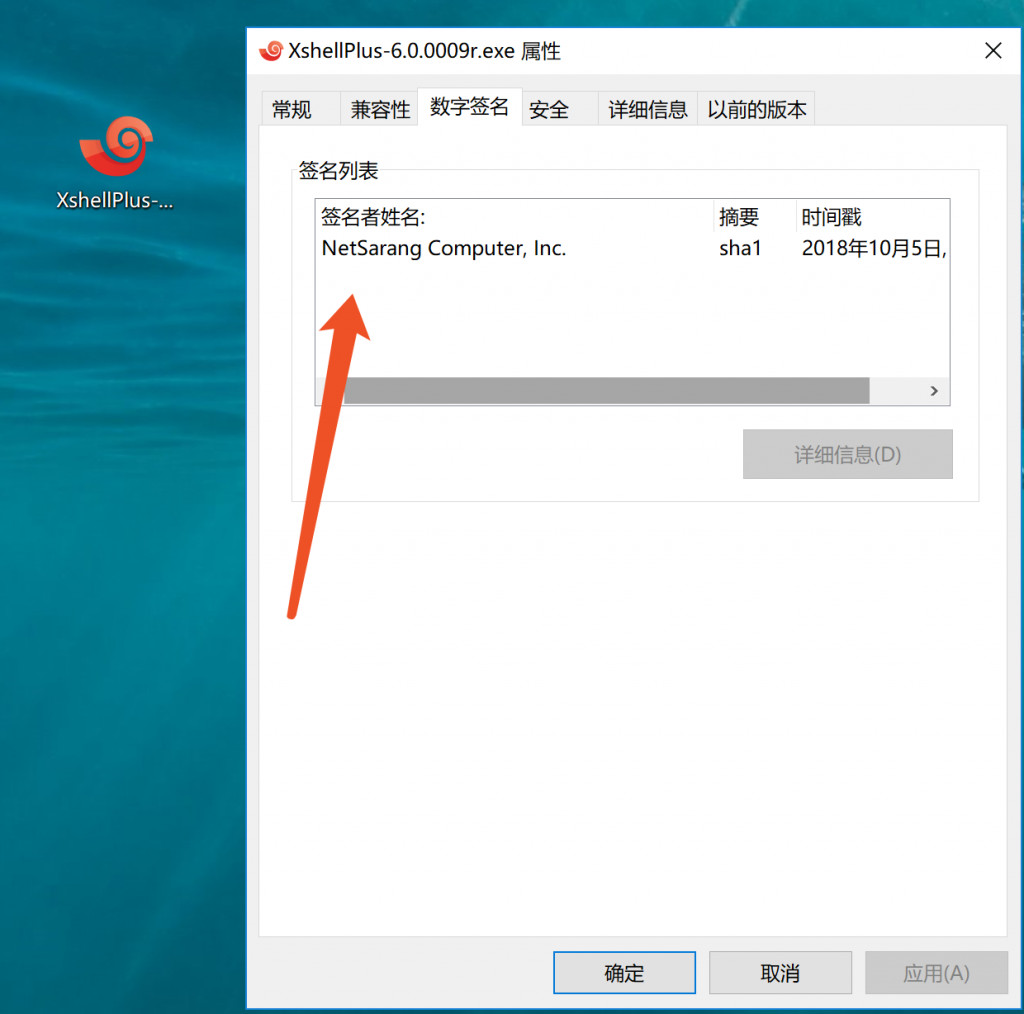

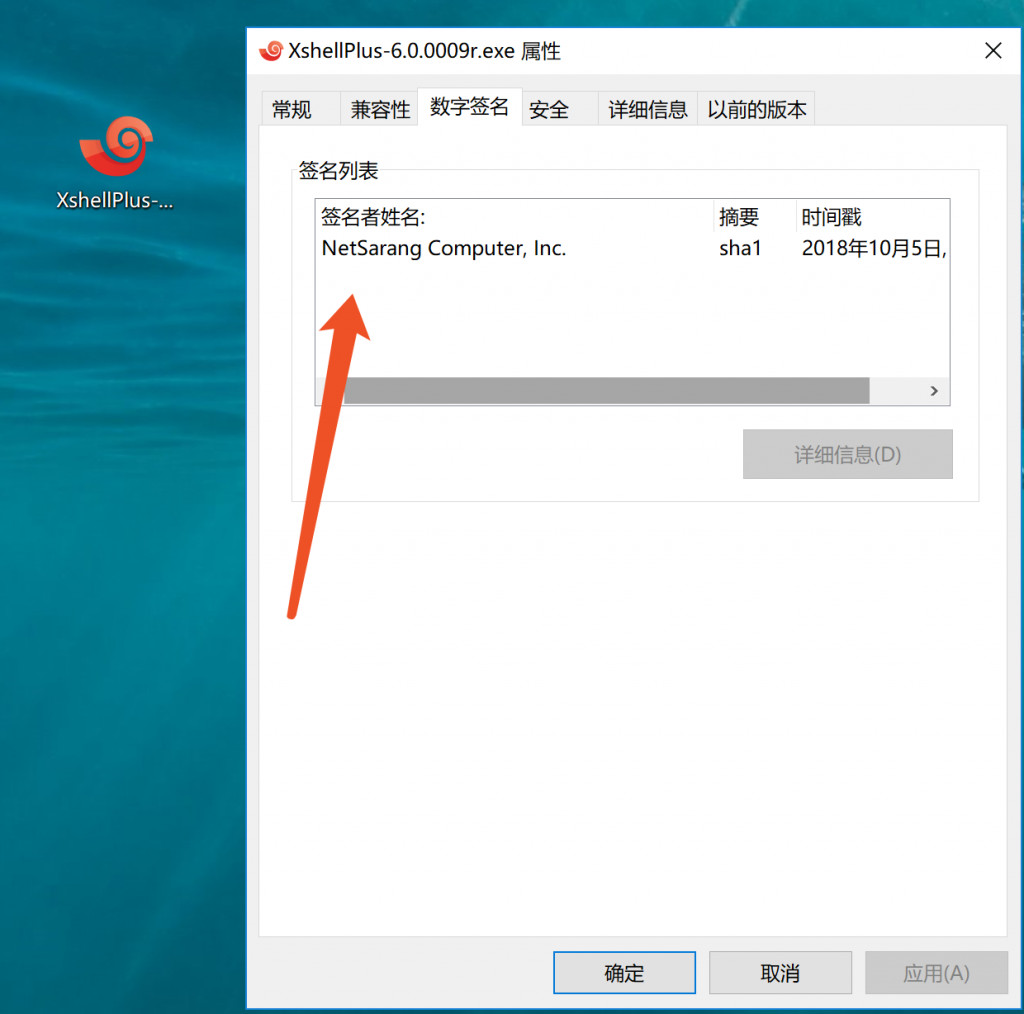

如果下载不带r的版本,无法输入序列号,注意不要下载到“思杰马克丁”特供版,下载完毕后,对安装包右键,属性,数字签名,如果是官方版则是“NetSarang Computer, Inc.”。

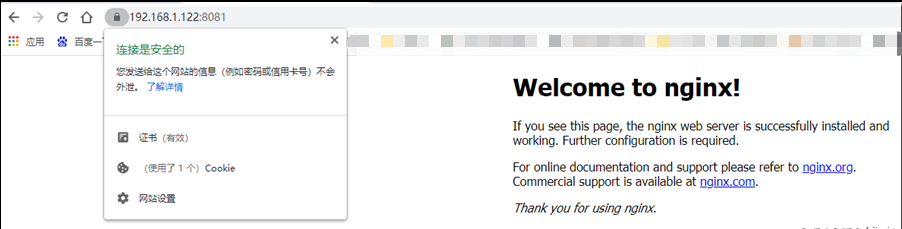

三、 添加路由到 C:\Windows\System32\drivers\etc\hosts

127.0.0.1 transact.netsarang.com

127.0.0.1 update.netsarang.com

127.0.0.1 www.netsarang.com

127.0.0.1 www.netsarang.co.kr

127.0.0.1 sales.netsarang.com

四、一定要在前三步骤做完之后再安装带r版本的 Xshell6 & Xftp6

注册码

Xshell Plus 6 : 180505-117501-020791

Xmanager Power Suite 6 :180429-116253-999126

五、安装完成后,将对应的程序运行一次后,打开注册表,将下列字段设置为当前用户拒绝全部权限,否则会反弹

HKEY_CURRENT_USER\Software\NetSarang\Xftp\6\LiveUpdate

HKEY_CURRENT_USER\Software\NetSarang\Xlpd\6\LiveUpdate

HKEY_CURRENT_USER\Software\NetSarang\Xmanager\6\LiveUpdate

HKEY_CURRENT_USER\Software\NetSarang\Xshell\6\LiveUpdate

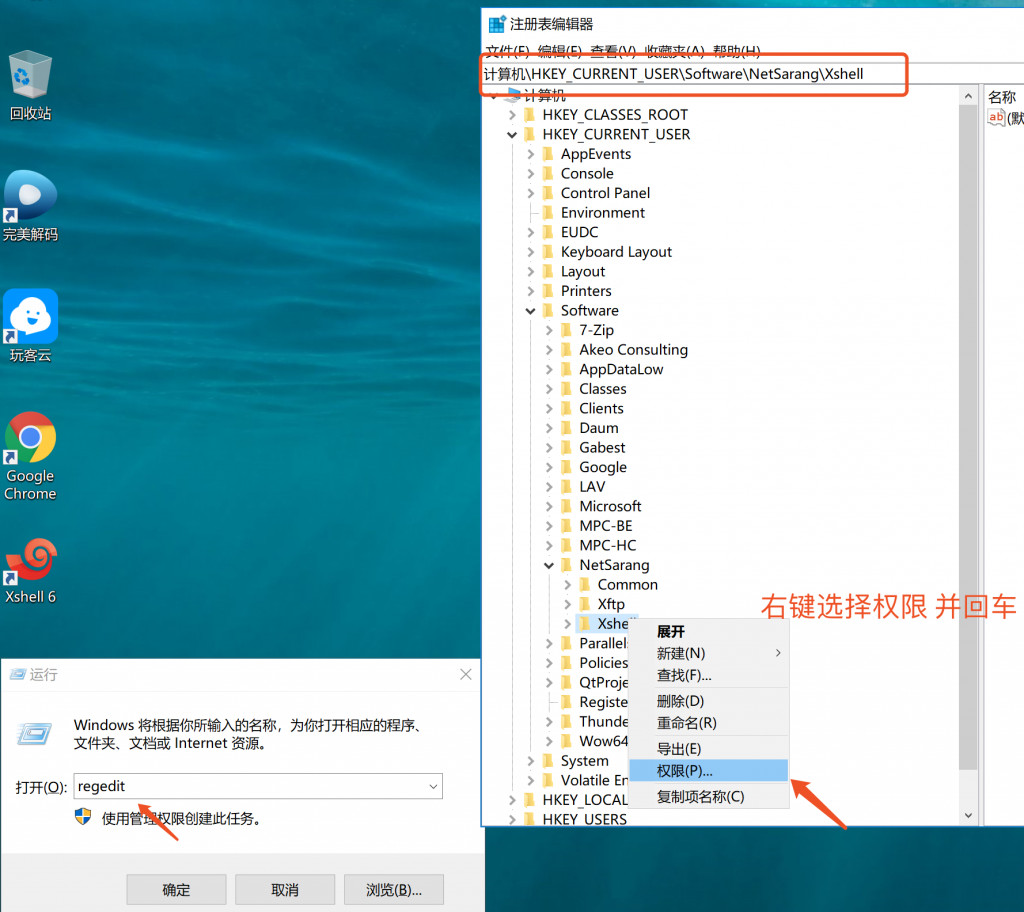

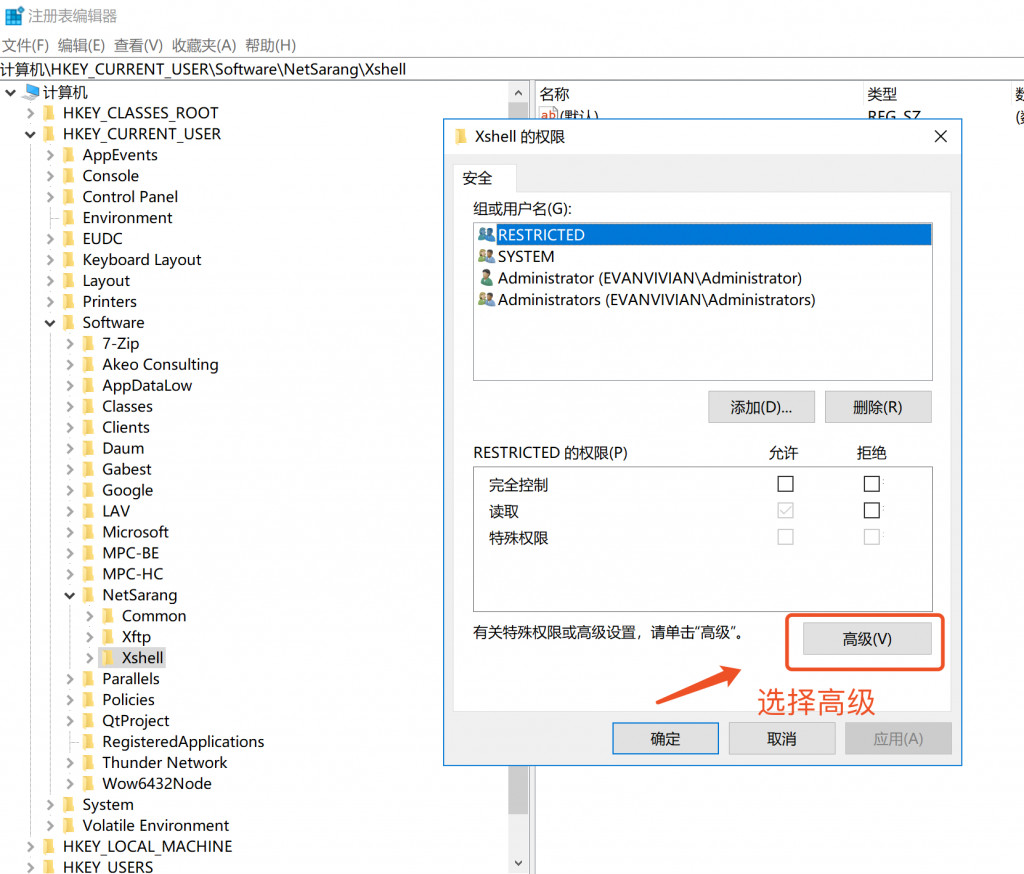

打开注册表程序(开始 -> 运行 -> regedit 或 win + R 打开运行输入 regedit 回车进入注册表编辑器)

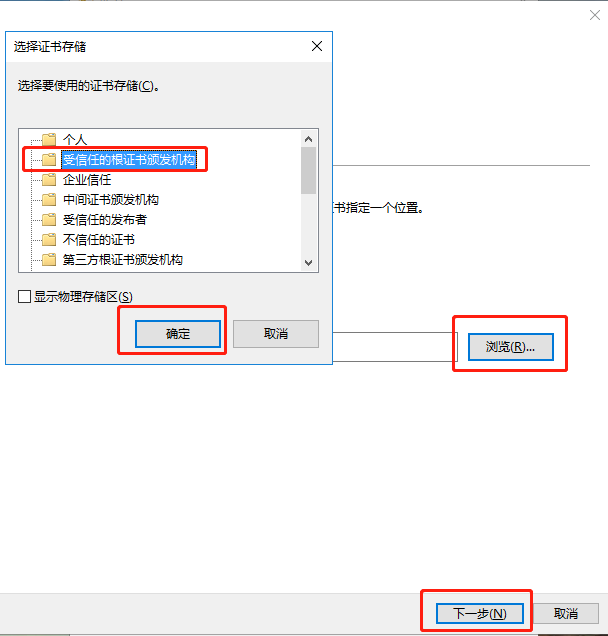

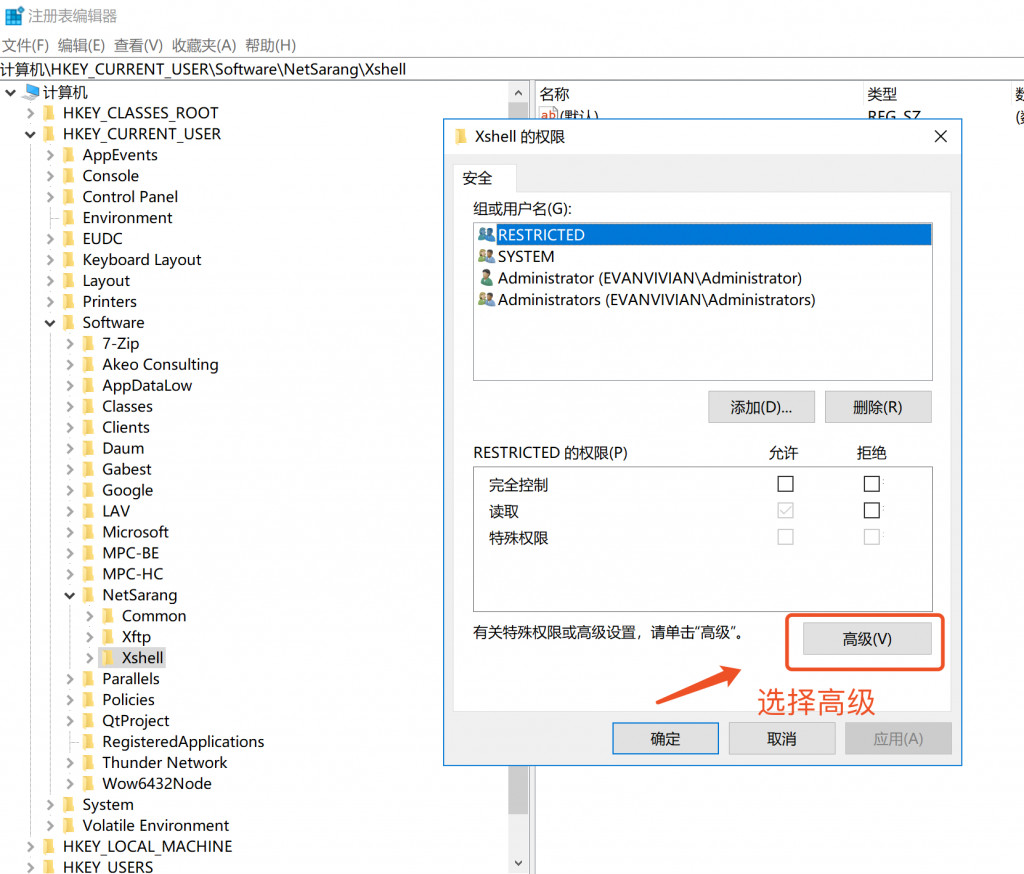

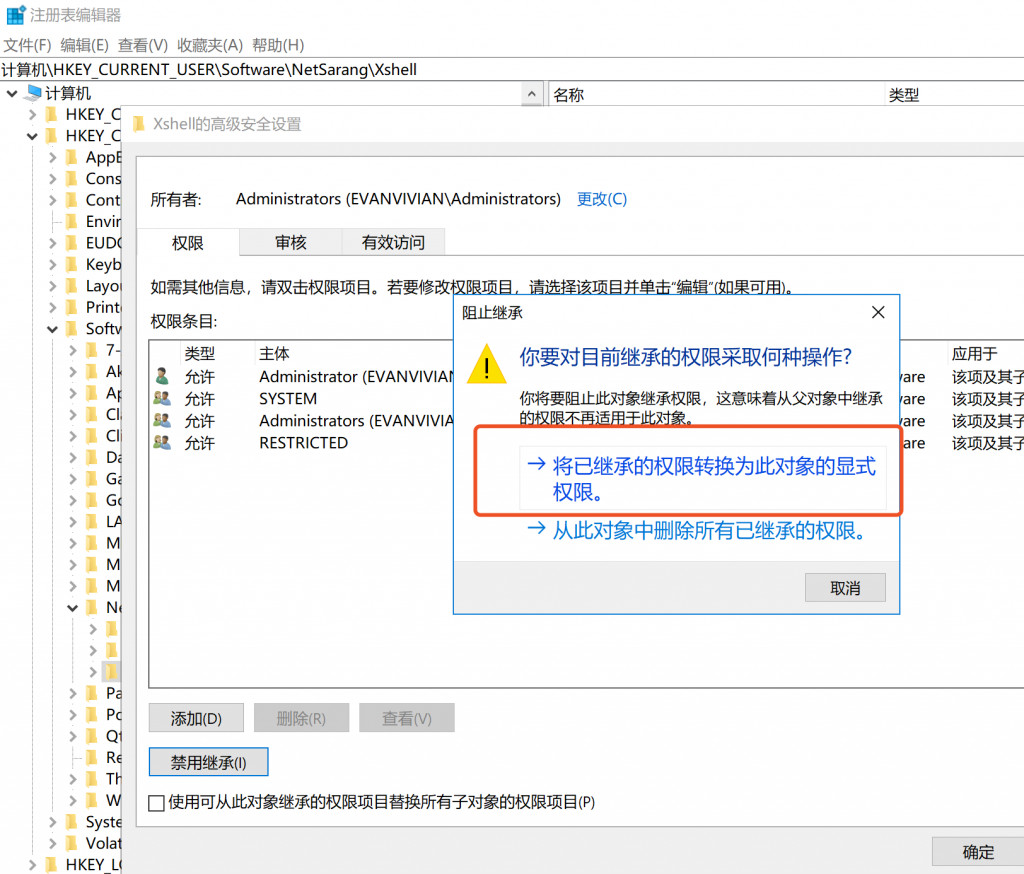

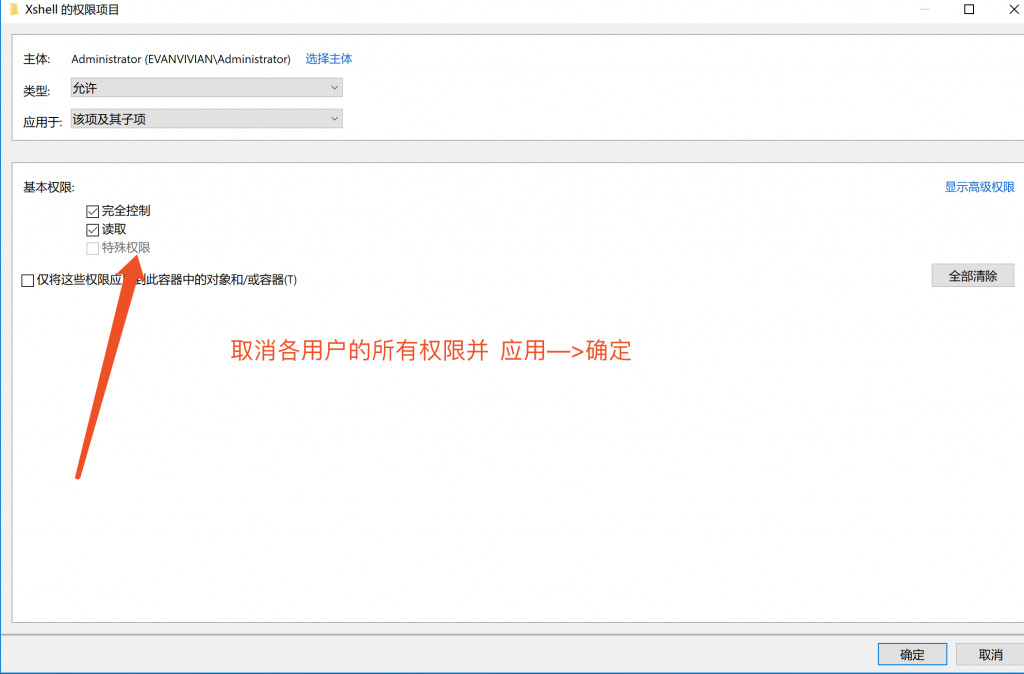

点击 “高级”

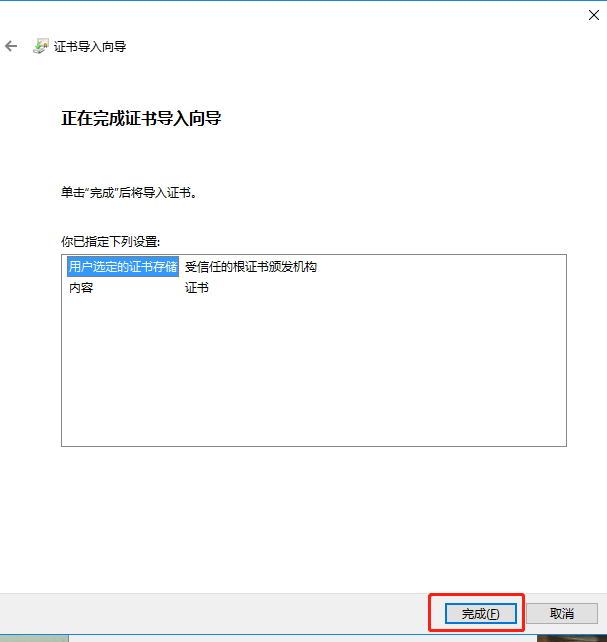

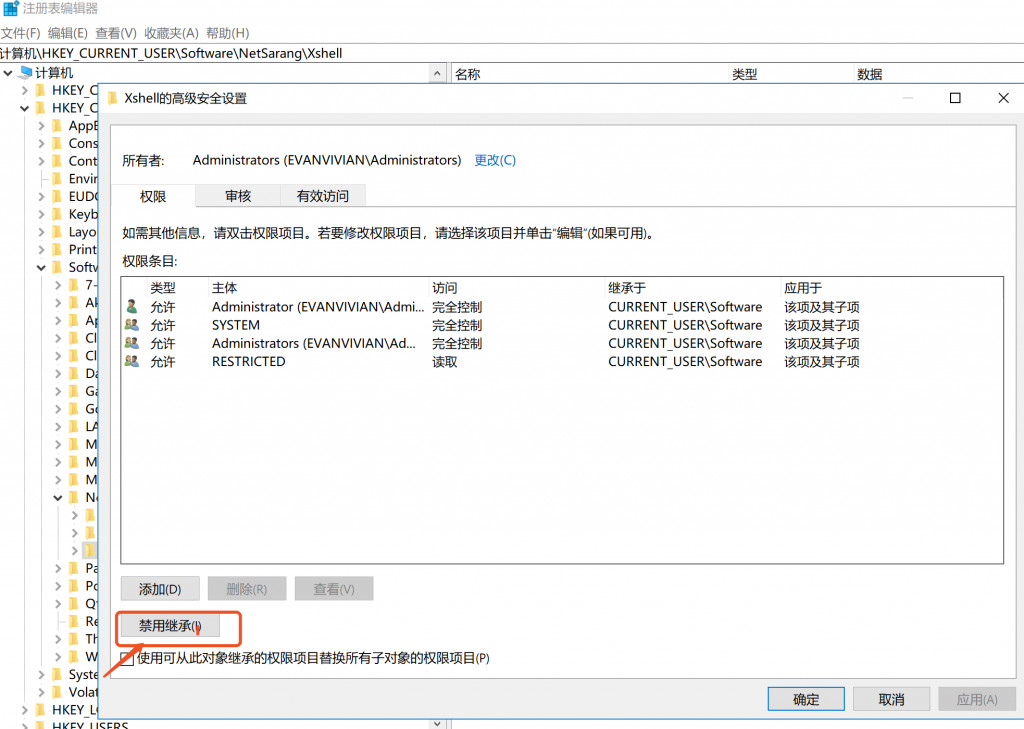

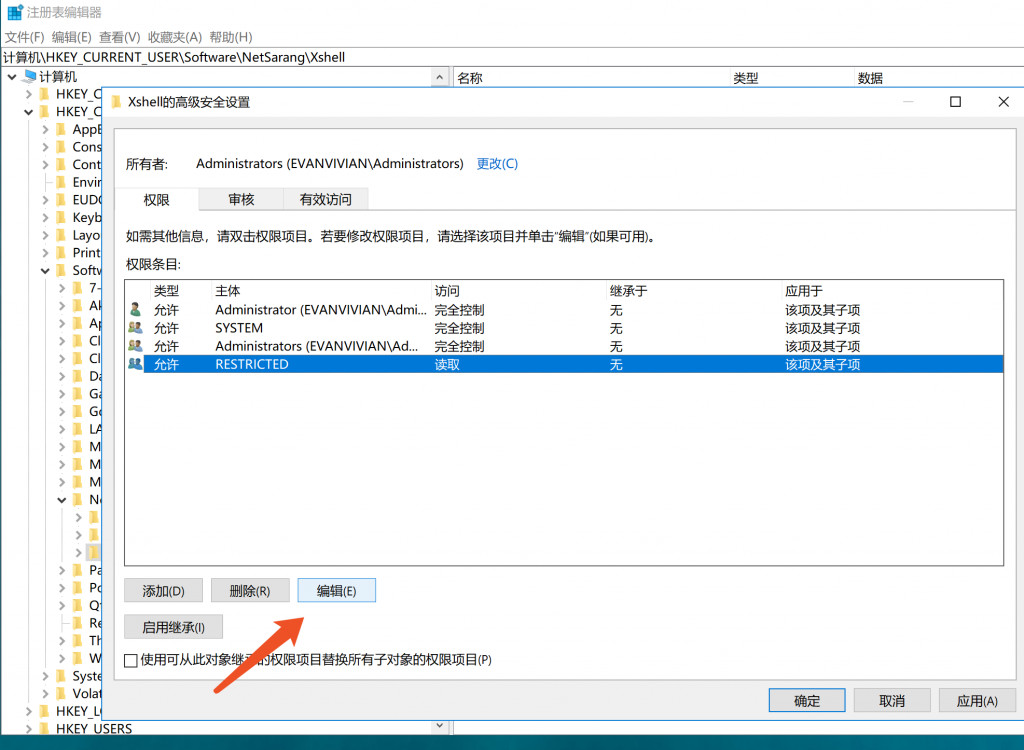

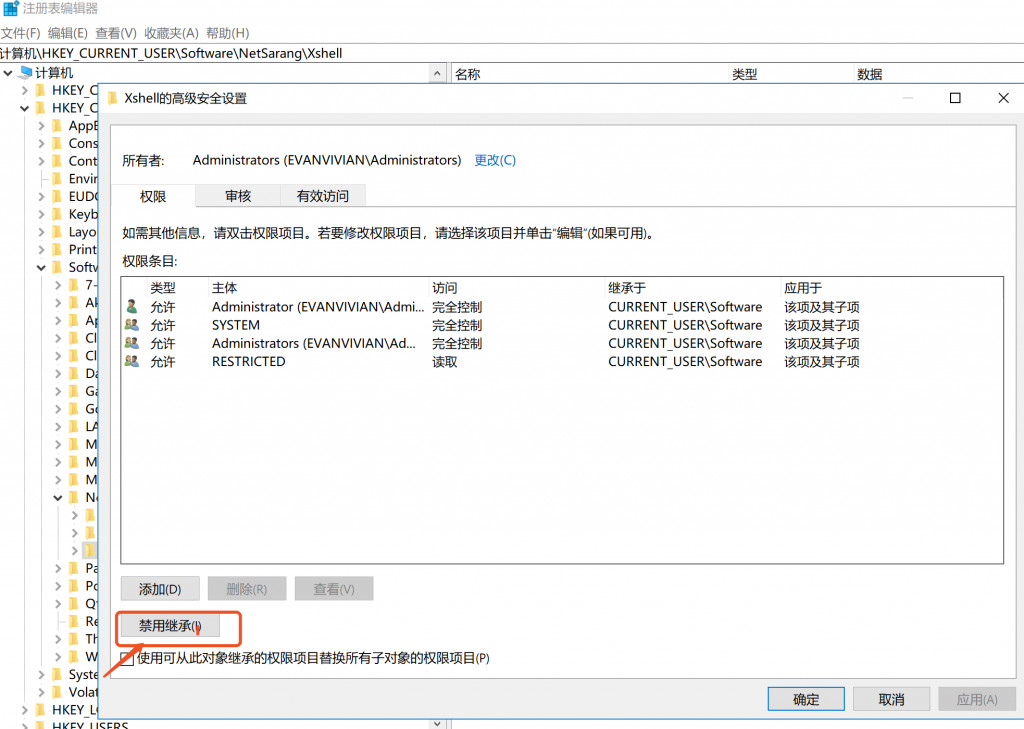

禁用继承

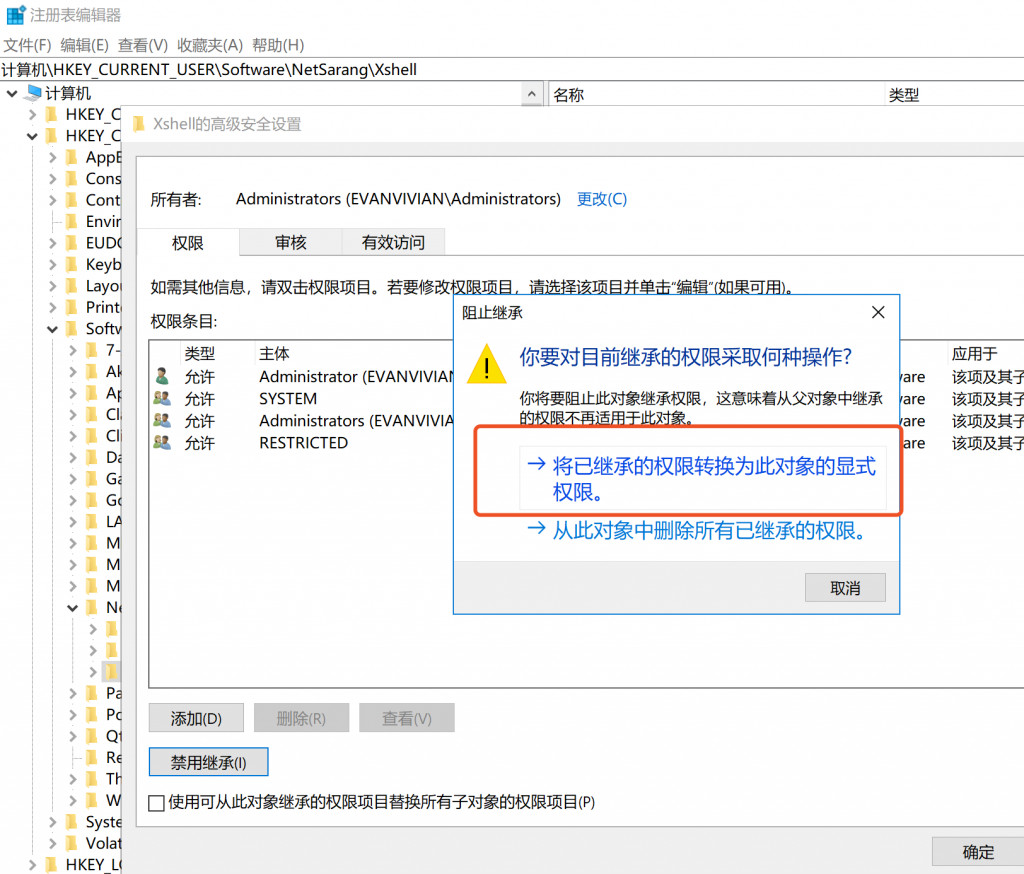

权限转换

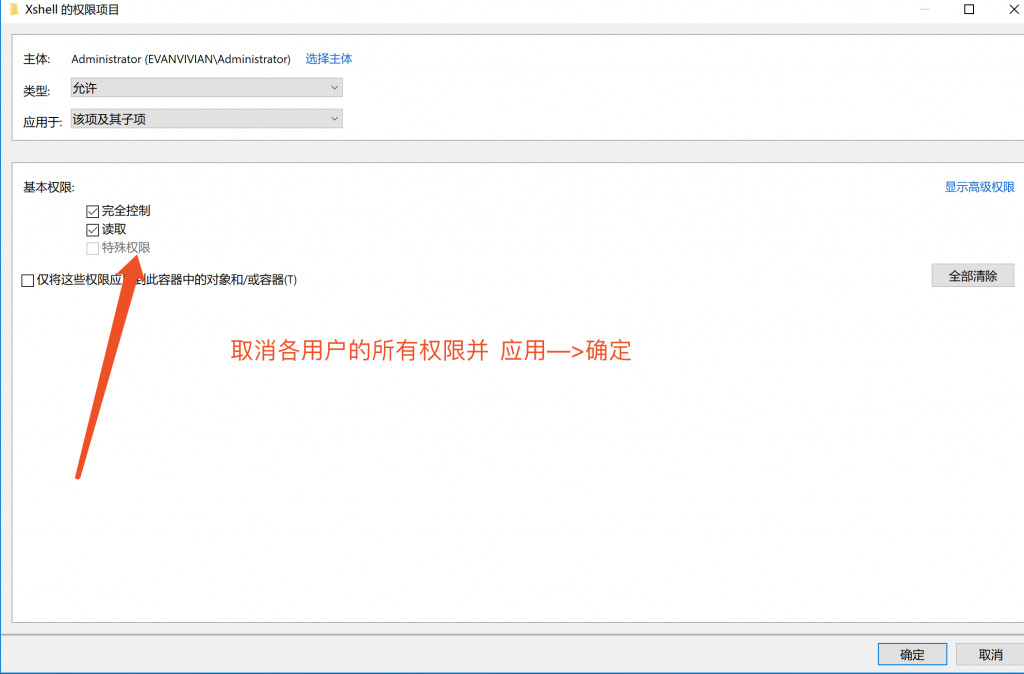

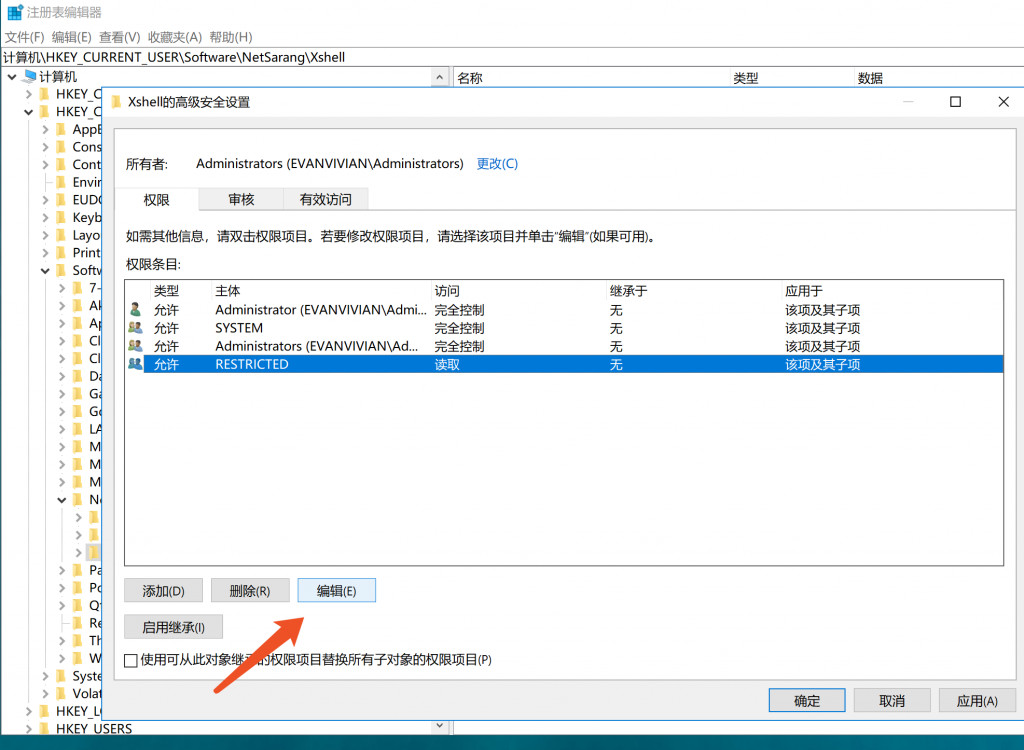

编辑并取消各用户的所有权限

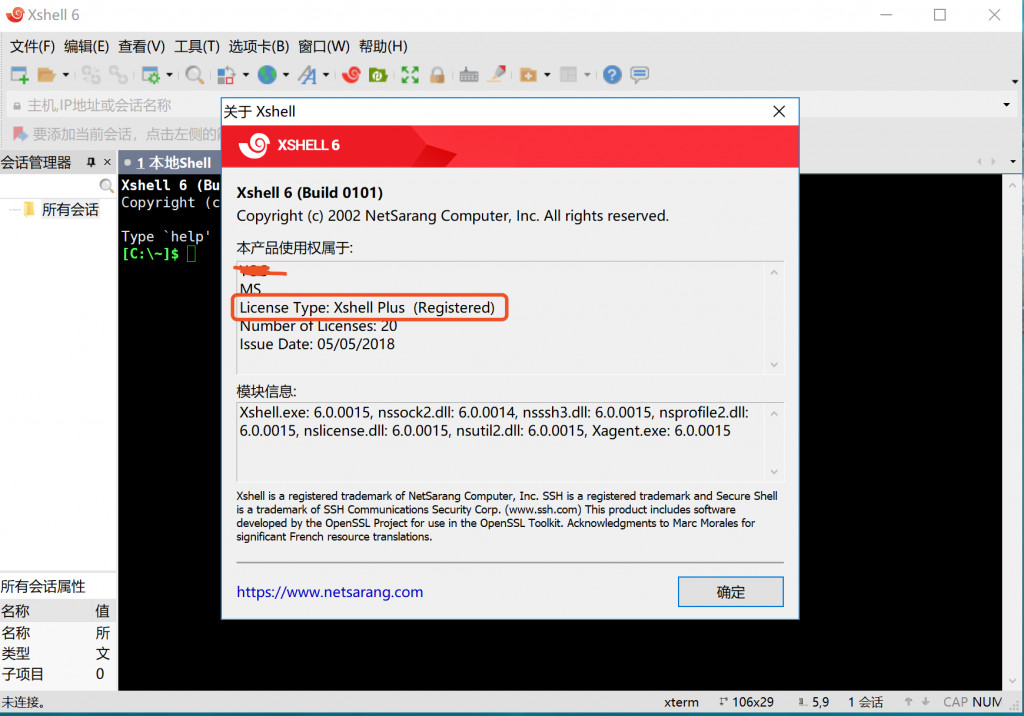

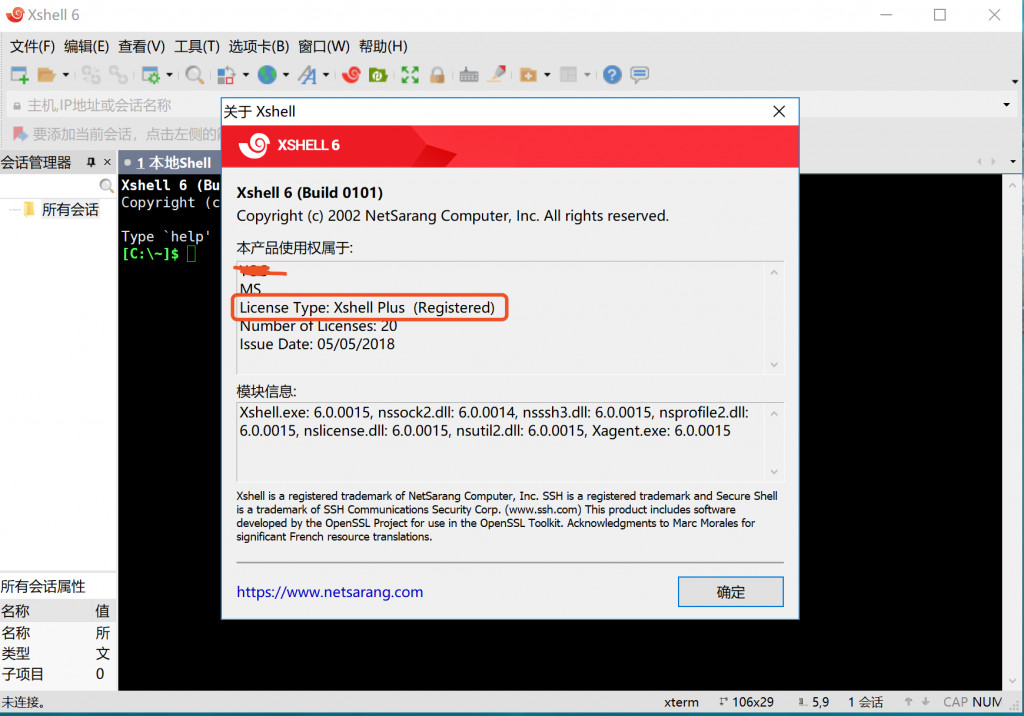

已注册的Xshell6

Xftp同样按照以上步骤操作,把权限去掉即可。

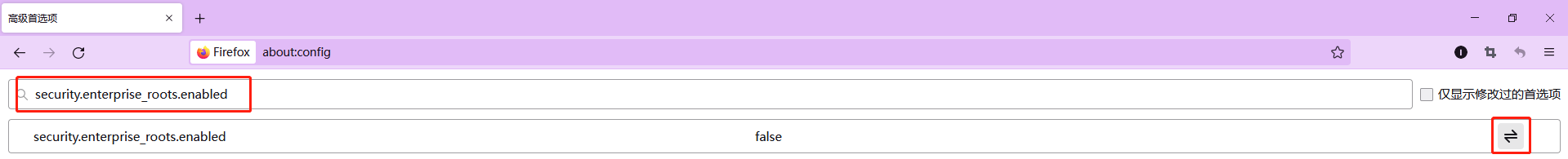

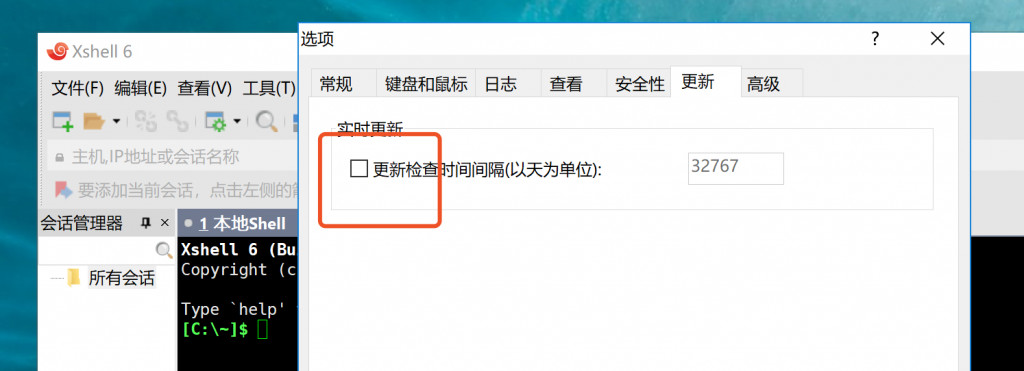

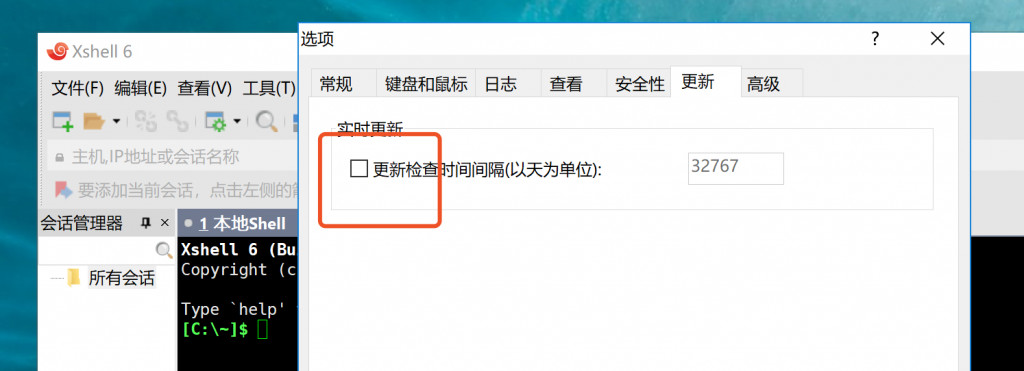

六、彻底禁用 Xshell & Xftp 更新

xshell菜单—-工具—选项

在选项设置里面,点击更新选项卡,去掉实时更新的勾选

删除更新程序

也可以把 LiveUpdate.exe 换成别的一个空文件来替换

注册码可以用这个生成

https://github.com/DoubleLabyrinth/Xmanager-keygen

需要用Python3.6 执行